Phishing – rodzaj cyberataku, który wykorzystuje socjotechniki, aby podszyć się pod daną organizację bądź osobę, w celu wyłudzenia danych użytkownika (prywatnych, studenckich, firmowych), zainfekowania komputera, nakłonienia do działania. Najczęściej w postaci fałszywych maili wpływających do skrzynki odbiorczej.

W ramach tej kategorii, prócz podstawowego e-mail phishingu – wiadomości wysłanej za pośrednictwem poczty elektronicznej, z fałszywym linkiem, załącznikiem ze złośliwym oprogramowaniem itp., można wskazać też vishing – phishing głosowy poprzez rozmowę telefoniczną, smishing – phishing sms, spear phishing i whaling – ukierunkowane ataki na konkretną osobę, poprzedzone pozyskaniem możliwie szczegółowych informacji na temat ofiary, czy też phishing z wykorzystaniem mediów społecznościowych, gdzie poprzez przejęcie danych logowania następuje przejęcie dostępu do profilu w social mediach.

A jak socjotechnika e-mail phishingu wygląda w praktyce?

1. Wiadomość pilna, strasząca – scareware: próba wywołania u ofiary stresu lub niepokoju, np. wskazując na potrzebę pilnego podjęcia działania, gdyż w przeciwnym wypadku może nastąpić blokada dostępu do danych, do konta, zastosowanie stwierdzeń „wyślij te dane w ciągu 24 godzin” lub „padłeś ofiarą przestępstwa, kliknij natychmiast”, „pilne. Płatność”. W sytuacjach stresujących ludzie są bardziej podatni na działania pod impulsem i mniej skłonni do analizy wiadomości.

2. Wykorzystanie autorytetów, w tym niepoprawny adres nadawcy: atakujący mogą podszywać się pod osoby, firmy, jednostki organizacyjne, poprzez zastosowanie innej nazwy wyświetlanej i podpisu w wiadomości, co ma uwiarygodnić wiadomość. Odbiorca, który ufa danemu źródłu, może nieświadomie ujawnić poufne informacje, sugerując się podpisem / nazwą wyświetlaną

W polu nadawcy wiadomości niejednokrotnie wyświetlane są dane np. pracownika Uczelni, w tym np. imię i nazwisko Jego Magnificencji Rektora, czy Dziekanów Uczelni (dane te są ogólnodostępne w Internecie, a ich wykorzystanie ma wzbudzić zaufanie i uśpić naszą czujność).

W pełnym adresie nadawcy wiadomości widnieje adres spoza domeny Uczelni – inny jak zawierający podstawowe domeny:

@put.poznan.pl, @put.edu.pl, @student.put.poznan.pl, @library.put.poznan.pl, @samorzad.put.poznan.pl itp.

Sprawdzając domenę nadawcy należy dokładnie ją zweryfikować, hakerzy posługują się „literówkami”, czy znakami specjalnymi.

Zatem: Weryfikujmy nadawcę wiadomości – pełen adres email, a nie wyłącznie nazwę wyświetlaną

3. Personalizacja wiadomości: coraz częściej atakujący korzystają z informacji dostępnych publicznie na temat swoich ofiar (publikowanych m.in. w mediach społecznościowych), tworząc wiadomości, które wydają się być skierowane bezpośrednio do danej osoby (nie tylko poprzez zastosowanie odpowiedniego powitania, ale też wprowadzenie w treści informacji odwołujących się do pozyskanych o ofierze danych). To sprawia, że ofiary czują się bardziej zaangażowane i bardziej skłonne do reakcji.

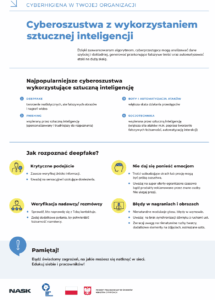

Tutaj wspomnieć należy również o technikach deep fake, wykorzystujących sztuczną inteligencję, do generowania zdjęć, filmów, nagrań wypowiedzi osób publicznych, nakłaniających do niejednokrotnie ryzykownych inwestycji, obiecujących wysoki zysk bądź prezentujących „okazję jedną na milion” w ramach tzw. baitingu online.

4. Załączniki: atakujący często wykorzystują załączniki, które zawierać mogą złośliwy program, skrypt, kod, a uruchomienie takiego załącznika skutkować może zainfekowaniem naszego urządzenia bądź sieci do której jesteśmy zalogowani.

Zatem: Nie pobierajmy podejrzanych załączników, przesłanych przez nieznanych nam nadawców, tym bardziej jeśli nie spodziewamy się takiej wiadomości bądź jej treść budzi wątpliwość.

5. Przekierowania: w wiadomościach niejednokrotnie pojawiają się ukryte adresy przekierowujące na fałszywe strony, mogą być ukryte pod przyciskiem np. Kliknij tutaj, Przejdź do strony, Zmień hasło, które mogą być wyświetlane w formie skróconej, tak by ukryć sfałszowany link.

Jeśli nie mamy pewności, dokąd poprowadzi przycisk / link, najechać należy wskaźnikiem myszy na link (nie klikając !), a na dole przeglądarki zostanie wyświetlony pełen adres linku umożliwiając jego weryfikację.

Zatem: Sprawdzajmy poprawność adresów stron do których przekierowuje link / odnośnik w wiadomości

6. Kolorystyka, logo firmy: stosowanie znanych nam logotypów, kolorystyki również ma za zadanie zwiększyć wiarygodność korespondencji, usypiając czujność ofiary, w efekcie czego czujemy się zobligowani do udzielenia odpowiedzi, czy podjęcia działań o które jesteśmy proszeni.

Zatem:

Weryfikujmy nadawcę wiadomości – pełen adres email, a nie wyłącznie nazwę wyświetlaną

Nie działajmy w nerwach, pod wpływem chwili i stresu – przeanalizujmy, zastanówmy się

Nie odpowiadajmy na podejrzane wiadomości

Nie otwierajmy załączników, jeśli wiadomość pochodzi z nieznanego nam źródła i budzi naszą wątpliwość

Stosujmy mocne hasła, unikalne dla wykorzystywanych serwisów i systemów

Korzystaj z dobrych menedżerów haseł

Nie zaniedbuj aktualizacji systemu operacyjnego, programu antywirusowego i innych programów na stosowanych urządzeniach

W przypadku, gdy do skrzynki odbiorczej poczty email wpłynie wiadomość wątpliwa, bądź fałszywa, zawierająca np. prośbę o podanie danych dot. logowania, podania danych wrażliwych, zawierająca podejrzany link należy bezwzględnie zrezygnować z wywoływania zamieszczonych linków, pobierania, otwierania załączników.

Otrzymaną wątpliwą wiadomość (z wyłączeniem takiej, która trafiła automatycznie do folderu SPAM), w celu weryfikacji prawidłowości, a także analizy pod kątem możliwości aktualizacji reguł filtrów systemu poczty elektronicznej, należy przesłać poprzez opcję ‘Prześlij / Przekaż’ na adres: antispam<at>put.poznan.pl, lub zamiennie: antyspam<at>put.poznan.pl, bądź spam<at>put.poznan.pl, a wszelkie zaobserwowane nieprawidłowości, zdarzenia czy incydenty mające wpływ na bezpieczeństwo danych i informacji w ramach Uczelni zgłaszać należy poprzez adres email: pomoc<at>put.poznan.pl.

Więcej informacji również tutaj:

W przypadku stwierdzenia anomalii w zakresie uczelnianego eKonta niezwłocznie dokonaj aktualizacji hasła.

Zaleca się również oraz włączenie uwierzytelniania dwuskładnikowego w ramach eLogin, co znacznie zwiększa bezpieczeństwo konta:

https://elogin.put.poznan.pl/app/help#answer-second-auth-factor,

https://instrukcje.put.poznan.pl/uwierzytelnianie-dwuskladnikowe-w-systemie-elogin/

i stosowanie dostępnych metod szyfrowania danych: https://instrukcje.put.poznan.pl/certyfikat-p12-pobieranie-z-ekonto-doktoranci-studenci/

Ponadto dostępne są serwisy umożliwiające sprawdzenie czy nasze dane uwierzytelniające (adres e-mail i hasło) wyciekły:

- https://haveibeenpwned.com/

- https://bezpiecznedane.gov.pl/ – Ministerstwo Cyfryzacji udostępnia serwis umożliwiający weryfikację wycieku nr PESEL, a także danych uwierzytelniających do poczty e-mail

Serwisy te udostępniają również informacje o działaniach niezbędnych do podjęcia w przypadku stwierdzenia wycieku danych.

Polecamy cykliczną weryfikację!